1. 정보수집으로 찾은 ip로 접속한 사이트의 웹페이지 소스 코드를 확인

- “TO DO : Use a GET Parameter page_no to view pages” 라는 힌트가 적혀있다.

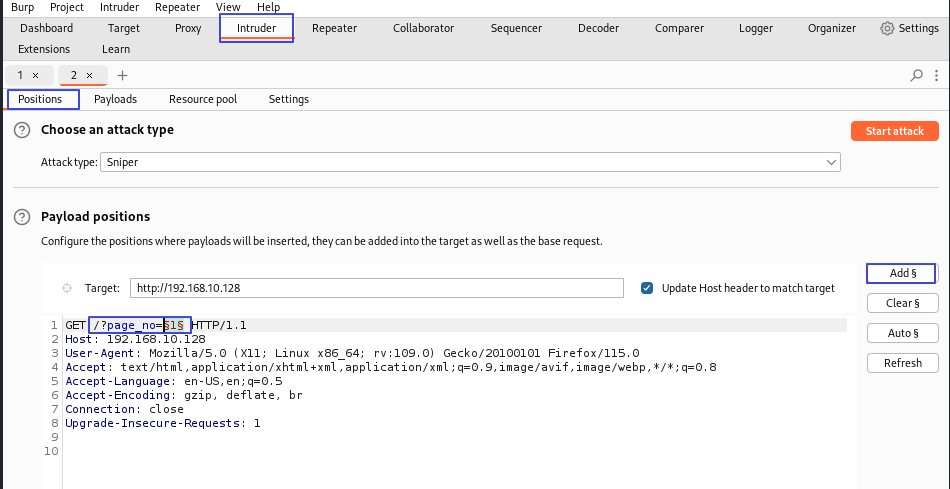

2. page_no 파라미터를 이용하기 위해 무차별 대입 공격 시도

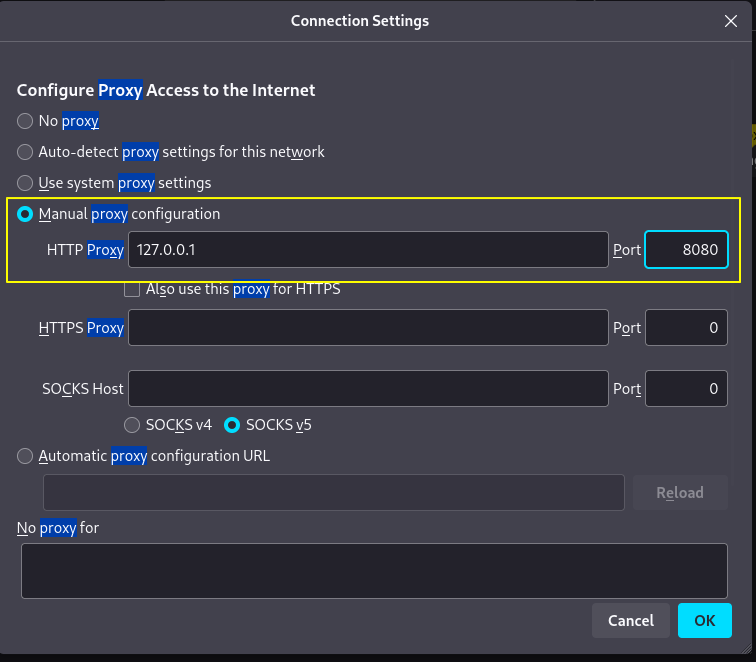

- burp suite이용 (프록시 설정해야함)

3. 무차별 공격을 시도할 페이지를 프록시로 확인하고 Intruder로 보내, 변수 설정

4. 무차별 대입 공격에는 두가지가 있다.

- 조합 가능한 모든 경우를 하나씩 대입하는 무작위 순차 대입방법

- 미리 정의된 목록을 대입하는 사전(Dictionary) 대입 방법

→ 이 경우엔 page_no의 값을 부작위로 대입하면 되므로 무작위 순차 대입 방법이 유리

→ 사전 대입 방법은 보통 자주 쓰이는 문자열, 패턴이 있는 경우에 유리함

5. 공격 결과 21일때 Length가 다름

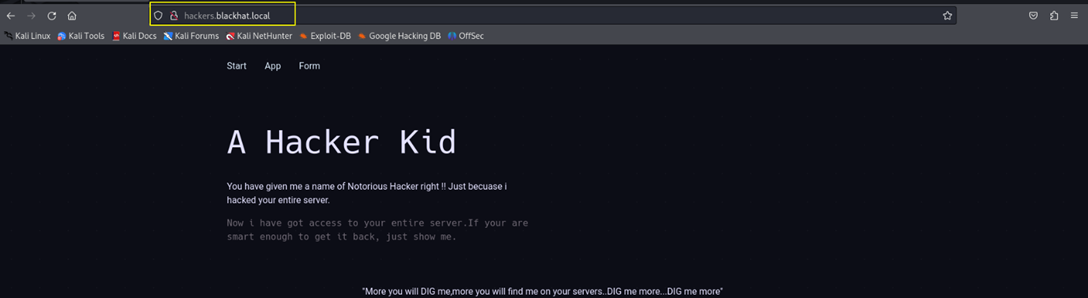

6. 화면에 나온 서브 도메인을 /etc/hosts파일에 등록

/etc/hosts 파일은 DNS서버 역할을 하며 도메인의 IP를 찾을 때 컴퓨터가 맨 처음 조사하는 파일

7. 등록한 서버 네임으로 접속해본다

8. dig 명령어를 통해 서브 도메인에 대한 정보를 확인한다.

dig 명령어를 사용하면 nslookup 명령어로는 얻기 어려운 상세한 DNS 조회 결과를 얻을 수 있음

도메인의 인증을 갖는 네임서버 정보를 AUTHORITY SECTION에 출력

SOA (Record Type - Start of Authority) : Zone 파일 상단의 authority 레코드

이때 서브 도메인이 소재한 네임서버를 지정해 주고, 서브 도메인의 마스터 네임서버에서는 이 서브 도메인 이름에 대해 “반드시” SOA 레코드를 설정해야 한다.

왜냐하면 위임이라는 것은 일정 도메인 영역의 관리권한을 넘겨준다는 의미이고, 이렇게 위임 받은 주체는 독자적인 관리정책으로 그 도메인 영역을 관리하게 되기 때문이다.

즉, 관리정책 중 네임서버가 알아야 할 도메인 존의 관리정책을 DNS 레코드로 표현한 것이 바로 SOA 레코드이다.

(출처: https://dnssec.tistory.com/12 [DNS Lab.:티스토리])

9. dig hackers.blackhat.local @192.168.10.128의 결과를 통해 hackerkid.blackhat.local라는 권한이 있는 서브 도메인을 확인한다. 해당 도메인을 /etc/hosts파일에 등록하고 웹 브라우저로 확인한다.

'rookies > 맥주는 클라우드 드리프트 (스터디)' 카테고리의 다른 글

| 모의 해킹 - 취약점 분석 (0) | 2024.01.15 |

|---|---|

| 모의 해킹 - 정보 수집 단계 (0) | 2024.01.06 |