보통 회사에서 모의 해킹은

1. 사전협의 단계

2. 정보수집 단계

3. 위협 모델링 단계 : 수집한 정보를 토대로 진단 대상이 가지고 있는 잠재적인 보안 위협을 식별

4. 취약점 분석 단계 : 위협 모델링 단계에서 위협 중 보안 취약점이라고 할 만한 요소를 식별하고 공격

5. 내부침투단계

6. 보고서 작성

이 순서로 진행된다고 한다

모의 해킹 스터디이기 때문에 2단계인 정보수집 단계부터 시작하였다.

1. kali와 secret가 NAT 연결되어있는 상태

- ifconfig : kali : 192.168.10.134

- nmap -sn 192.168.10.0-255 : 지정한 범위 내 네트워크에서 열려있는 서버 확인

→ 192.168.10.2 : gateway

→ 192.168.10.134 : kali

→ 192.168.10.128 : secret

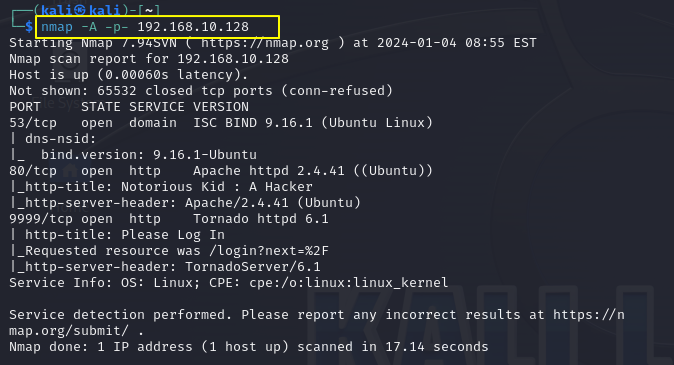

2. 192.168.10.128에서 어느 포트가 열려있는지 확인

- nmap -A -p- 192.168.10.128 : Aggressive모드로 모든 포트 스캔

→ Aggressive 모드 : OS와 버전의 정보를 알려주고 스크립트 스캔 등을 상세한 정보를 수집해줌

3. 웹에 대해 좀 더 자세히 분석하기 위해 nikto 툴 이용

- nikto -h 192.168.10.128

→ anti- clickjacking을 방지하기 위한 X-Frame-Option 헤더가 없음

* 참고) anti- clickjacking : 보이지 않은 요소를 클릭하게 하여 공격 대상 사이트를 함정 사이트와 서로 겹쳐 사용자가

모르는 사이에 공격 대상 사이트의 기능을 클릭하도록 유도하는 공격 방법

→ /css와 /images 디렉토리에서는 directory indexing이 발견됨

* 참고) directory indexing : 서버 내의 모든 디렉터리 및 파일에 대한 목록을 볼 수 있는 취약점

4. 웹 브라우저를 이용하여 192.168.10.128 접속

'rookies > 맥주는 클라우드 드리프트 (스터디)' 카테고리의 다른 글

| 모의 해킹 - 취약점 분석 (0) | 2024.01.15 |

|---|---|

| 모의 해킹 - 위협 모델링 단계 + 수정 (0) | 2024.01.06 |