Port scan 공격과 패킷 분석

- 공격 순서

① 정보 수집을 통해 target 선정 작업

② target을 선정하여 취약점을 점검

③ 취약점 공격 (파괴, 데이터 유출, 도청)

④ 로그 삭제

⑤ 백도어 - port scan : 공격방법을 결정하거나 공격에 이용될 수 있는 네트워크 구조, 시스템이 제공하는 서비스 등의 정보를 얻기 위해 수행되는 방법

-> 공격 대상 보안 장비 현황 / 우회 가능 네트워크 구조 / 시스템 플랫폼 형태 / 시스템 OS의 커널 버전 종류 / 제공 서비스 종류 등을 알 수 있음

-> 직접적으로 공격을 하는것은 아니나 공격 전에 사용되어 수동적 공격이라 할 수 있음

-> 징후는 단시간에 SYN 패킷이나 RST+ACK 패킷이 많다 - nmap (network mapper)

- 스캔 도구

- 운영체제 종류 및 사용 서비스에 대한 정보 스캔 도구

- pc의 열려져 있는 포트를 확인할 수 있음

- 공격자 뿐만 아니라 보안 관리자들도 사용을 많이 함 - Open Scan

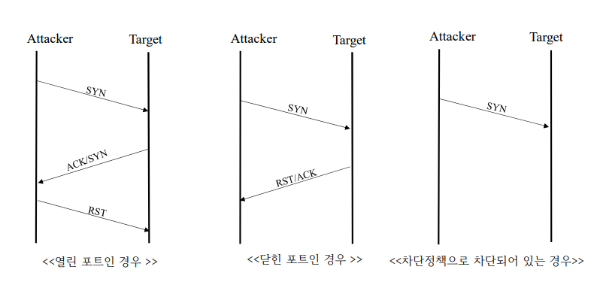

① TCP Full Open Scan -> 3WHS 사용

- 포트가 열려 있는 경우 SYN/ACK 패킷 수신

- 스캔하고자 하는 포트에 접속을 시도해 완전한 TCP 연결을 맺어 신뢰성 있는 결과를 얻음

- 속도가 느리고 로그가 남아 스캔한 사람의 정보가 유출이 될수 있어 공격자보단 사내망관리자들이 사용함

- nmap -sT [스캔 할 pc의 ip주소]

② TCP Half Open Scan

- 공격 대상으로부터 SYN/ACK 패킷을 받으면 공격자는 RST 패킷을 보내 연결을 끊음

- 세션을 완전히 연결하지 않기 때문에 로그를 남기지 않아 추적이 불가능힘

- nmap -sS [스캔 할 pc의 ip주소]

- '공격자 IP -> 타겟 IP' 일때의 RST 패킷의 의미는 해당 포트가 OPEN 상태인것을 알아내서 강제종료함을 나타냄 - 반면에 ' 타겟 IP -> 공격자 IP'일때 RST패킷은 포트가 CLOSED 상태라는 것을 알려주는 의미임

- Stealth Scan

- 3WHS 이용하지 않고 TCP 헤더를 조작하여 특수한 패킷을 만들어 스캔 대상에 보내 응답으로 포트 상태를 알아냄

- 공격 대상은 어떤 IP가 스캔했는지 알수 없음

- 비정상적일때 닫힌 포트에서 응답

① FIN Scan

- TCP 헤더 내에서 FIN플래그를 설정하여 공격 대상으로 메시지를 전송

- nmap -sF [스캔 할 pc의 ip주소]

② Xmas Scan

- TCP 헤더 내에서 URG, PSH, FIN을 동시에 설정해 전송

- nmap -sX [스캔 할 pc의 ip주소]

③ Null Scan

- TCP 헤더 내에 플래그 값을 설정하지 않고 패킷을 전송

- nmap -sN [스캔 할 pc의 ip주소]

- UDP Scan

- UDP 패킷 전송시 열려 있는 포트로부터 특정UDP 응답값으로 수신

- 수신측 포트가 닫혀 있는 경우 ICMP Port Unreachable 에러 메시지를 통해 포트 활성화 유무 확인

-> wireshark로 패킷을 확인하면 type 3, code 3

- nmap -sU [스캔 할 pc의 ip주소]

Pharming 공격과 패킷 분석

- Pharming Attack

- Phishing + Farming

- 정상 사이트에 접속하더라도 가짜 사이트로 접속을 유도하여 금융거래 정보를 빼낸 후 금전적인 피해를 입히는 사기 수법

- 사회 공학적 공격 기법 (IT 지식이나 기술 없이도 공격이 가능)

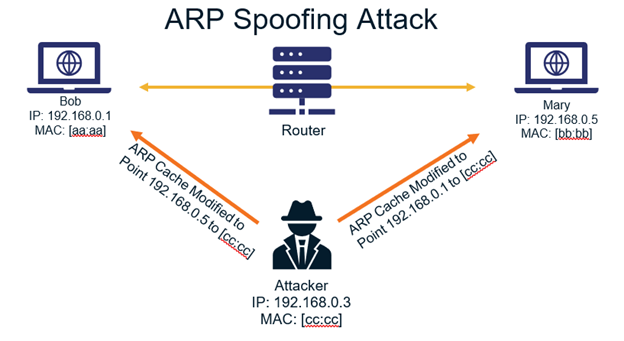

- ARP Spoofing

- spoofing: 속이다라는 의미로 정보를 얻어내기 위한 중간 단계의 기술로 사용하는 것 외에 시스템을 마비시키는데 사용 될 수 있음

- MAC 주소를 속임

- 2계층에서 작동하기 때문에 공격 대상과 같은 LAN에 있어야 함

- 스니핑 하기 위해 사용 될 수도 있음

- ARP는 request 패킷 없어도 reply 패킷이 오면 arp 캐쉬 테이블에 저장하는 점을 이용

- arpspoof -t [타겟 IP주소] [GW IP주소]

- DNS Spoofing

- DNS Cache를 공격하여 웹사이트의 ip주소를 공격자의 ip주소로 바꿈

- 공격 방법

① cd / 로 이동

② nano [DNS table 파일 이름] -> DNS table 생성

③ "[공격자의 ip주소] [웹사이트 주소]" 형태로 작성 후 저장 -> DNS table 내용

④ dnsspoof -f /[DNS table 파일 이름] -> DNS spoofing 수행

'rookies > 네트워크' 카테고리의 다른 글

| sk shieldus rookies 16기 클라우드기반 스마트 융합보안 (클라우드기반 시스템 운영/구축 실무 HTTP) (0) | 2024.01.24 |

|---|---|

| sk shieldus rookies 16기 클라우드기반 스마트 융합보안 (클라우드기반 시스템 운영/구축 실무 DNS) (0) | 2024.01.22 |

| sk shieldus rookies 16기 클라우드기반 스마트 융합보안 (네트워크 보안 3일차_2) (0) | 2023.11.16 |

| sk shieldus rookies 16기 클라우드기반 스마트 융합보안 (네트워크 보안 3일차_1) (0) | 2023.11.16 |

| sk shieldus rookies 16기 클라우드기반 스마트 융합보안 (네트워크 보안 2일차_2) (1) | 2023.11.15 |